높은 수익성을 보장하는 랜섬웨어는 여전히 사이버 범죄자들 사이에서 가장 인기가 좋은 공격 수단이다. 랜섬웨어의 변종 및 신규 랜섬웨어가 계속해서 나타나고 있는 가운데, 최근 트렌드마이크로에서는 R980(진단명 RANSOM_CRYPBEE.A) 신종 크립토 랜섬웨어를 확인했다.

R980은 스팸메일 또는 악성 웹사이트를 통해 확산되고 있다. Locky, Cerber, MIRCOP과 같은 랜섬웨어와 마찬가지로, R980 스팸메일은 악성 매크로(W2KM_CRYPBEE.A)를 포함하는 문서파일이 첨부되어 있으며 해당 매크로가 실행될 경우 특정 URL에서 R980이 다운로드 된다. R980이 발견된 2016년 7월 26일 이후 해당 URL 커넥션이 빈번히 확인되고 있다.

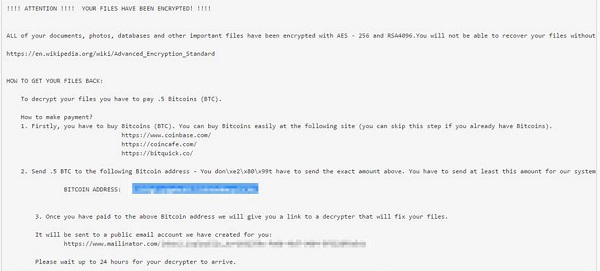

R980은 AES-256과 RSA 4096 알고리즘을 결합해 151 종류의 파일 형식을 암호화한다. 이전 버전의 CryptXXX와 마찬가지로 암호화된 파일에 .crypt 확장자를 추가하지만, 그 외 유사점은 발견되지 않았다. R980의 암호화 매커니즘은 암호법 서비스 제공자(Cryptographic Service Provider, CSP)를 사용한다. CSP는 개발자들이 윈도우 기반 애플리케이션에 암호화 기능을 구현하기 위해 사용하는 라이브러리다.

트렌드마이크로 분석에 따르면, R980은 다음의 레지스트리 키를 항상 사용한다.

HKCUSoftwareMicrosoftWindowsCurrentVersionRun

다른 랜섬웨어와 달리 R980은 시스템 감염 후 자가삭제를 실행하지 않고, 다음의 파일들을 만들어 IOC(indicators of compromise)를 남긴다. 그런 의미에서 DMA Locker (진단명 RANSOM.MADLOCKER.B)를 연상시키기도 한다.

-rtext.txt: 랜섬노트

-status.z: 랜섬웨어 초기 실행 IOC

-status2.z: 드롭된 복사본 실행 IOC

-k.z: 다운로드한 base64 디코딩 데이터

-fnames.txt: 암호화된 파일들의 파일명

R980은 피해자가 랜섬을 지불하기 위한 개별 비트코인 주소를 제공한다. 추적을 피하기 위해 공격자들은 Mailinator 서비스를 악용해 일회성 이메일 주소를 생성한다. Mailinator는 이메일 발송 몇 시간 후 자동으로 메일이 삭제되는 시스템의 서비스이다. 또한 복호화 툴 링크를 전달하기 위한 공개 이메일 주소도 같은 서비스를 이용한다.

트렌드마이크로 관계자는 “기존 랜섬웨어의 다양한 기술을 모아 만들어졌다고 생각되는 R980은 악성 매크로와 악성 웹사이트를 사용한다는 점에서 역시나 위험한 랜섬웨어로 여겨진다”며 “따라서 MS Office® 애플리케이션 매크로를 비활성화 할 것을 제안하며 알 수 없는 발신자로부터 온 이메일의 첨부파일은 열어보지 않아야 한다. 또한 랜섬웨어 대응을 위한 백업도 중요하다”고 강조했다.

또 “랜섬웨어로부터 시스템을 보호하기 위해서는 포괄적인 대책이 중요하다. 다층보안을 적용할 경우, 랜섬웨어 감염을 어떤 단계에서든지 차단할 수 있다”며 “R980과 같은 랜섬웨어의 경우, 트렌드마이크로는 악성 매크로를 탐지해 랜섬웨어가 시스템을 감염하기 전 차단한다”고 덧붙였다.

★정보보안 & IT 대표 미디어 데일리시큐!★